Šiuolaikinėje tinklo architektūroje VLAN (virtualus vietinis tinklas) ir VXLAN (virtualus išplėstinis vietinis tinklas) yra dvi labiausiai paplitusios tinklo virtualizacijos technologijos. Jos gali atrodyti panašios, tačiau iš tikrųjų yra keletas esminių skirtumų.

VLAN (virtualus vietinis tinklas)

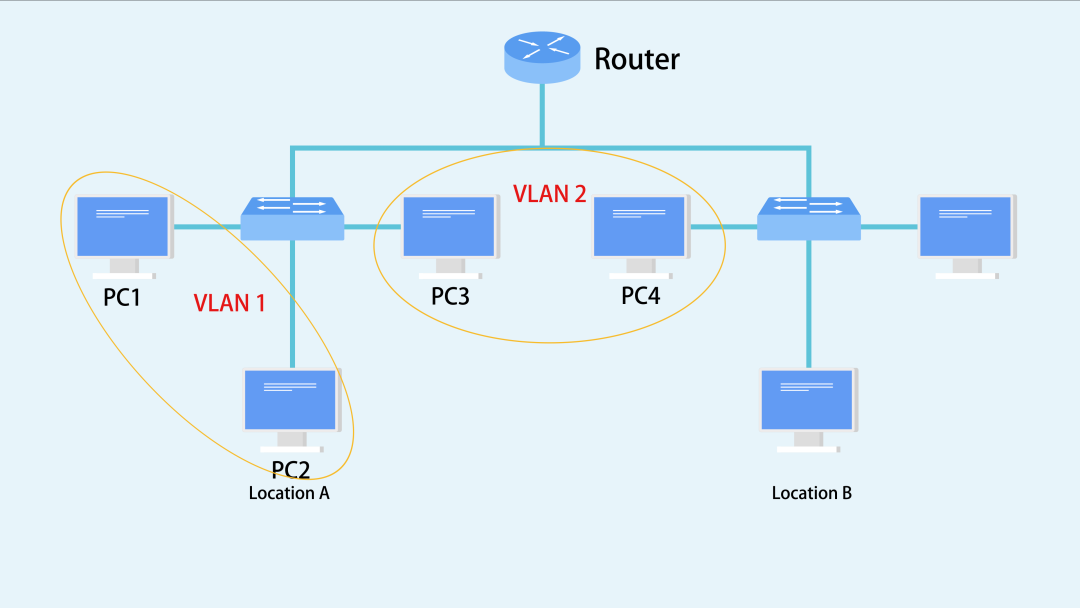

VLAN yra virtualaus vietinio tinklo (angl. Virtual Local Area Network) santrumpa. Tai technika, kuri padalija fizinius įrenginius LAN tinkle į kelis potinklius pagal loginius ryšius. VLAN konfigūruojamas tinklo komutatoriuose taip, kad tinklo įrenginiai būtų padalyti į skirtingas logines grupes. Net jei šie įrenginiai gali būti fiziškai skirtingose vietose, VLAN leidžia jiems logiškai priklausyti tam pačiam tinklui, taip užtikrinant lankstų valdymą ir izoliaciją.

VLAN technologijos esmė slypi komutatorių prievadų padalijime. Komutatoriai valdo srautą pagal VLAN ID (VLAN identifikatorių). VLAN ID svyruoja nuo 1 iki 4095 ir paprastai yra 12 dvejetainių skaitmenų (t. y. diapazonas nuo 0 iki 4095), o tai reiškia, kad komutatorius gali palaikyti iki 4096 VLAN.

Darbo eiga

○ VLAN identifikavimas: Kai paketas patenka į komutatorių, šis, remdamasis pakete esančia VLAN ID informacija, nusprendžia, į kurį VLAN paketas turėtų būti peradresuotas. Paprastai duomenų rėmeliui žymėti VLAN naudojamas IEEE 802.1Q protokolas.

○ VLAN transliavimo domenas: kiekvienas VLAN yra nepriklausomas transliavimo domenas. Net jei keli VLAN yra tame pačiame fiziniame komutatoriuje, jų transliacijos yra izoliuotos viena nuo kitos, taip sumažinant nereikalingą transliavimo srautą.

○ Duomenų persiuntimas: komutatorius persiunčia duomenų paketą į atitinkamą prievadą pagal skirtingas VLAN žymas. Jei įrenginiams tarp skirtingų VLAN reikia bendrauti, jie turi būti peradresuojami per 3 lygio įrenginius, pvz., maršrutizatorius.

Tarkime, kad jūsų įmonėje yra keli skyriai, kurių kiekvienas naudoja skirtingą VLAN. Naudodami šį komutatorių, galite visus finansų skyriaus įrenginius suskirstyti į VLAN 10, pardavimų skyriaus įrenginius – į VLAN 20, o techninio skyriaus įrenginius – į VLAN 30. Tokiu būdu tinklas tarp skyrių yra visiškai izoliuotas.

Privalumai

○ Patobulintas saugumas: VLAN gali efektyviai užkirsti kelią neteisėtai prieigai tarp skirtingų VLAN, padalijant skirtingas paslaugas į skirtingus tinklus.

○ Tinklo srauto valdymas: Skiriant VLAN, galima išvengti transliavimo audrų ir padidinti tinklo efektyvumą. Transliavimo paketai bus platinami tik VLAN viduje, todėl sumažės pralaidumo naudojimas.

○ Tinklo lankstumas: VLAN gali lanksčiai suskirstyti tinklą pagal verslo poreikius. Pavyzdžiui, finansų skyriaus įrenginiai gali būti priskirti tam pačiam VLAN, net jei jie fiziškai yra skirtinguose aukštuose.

Apribojimai

○ Ribotas mastelio keitimas: Kadangi VLAN priklauso nuo tradicinių komutatorių ir palaiko iki 4096 VLAN, tai gali tapti kliūtimi dideliems tinklams arba didelio masto virtualizuotoms aplinkoms.

○ Tarpdomenų ryšio problema: VLAN yra vietinis tinklas, todėl tarpdomenų ryšys turi būti vykdomas per trijų sluoksnių komutatorių arba maršrutizatorių, o tai gali padidinti tinklo sudėtingumą.

Taikymo scenarijus

○ Izoliacija ir saugumas įmonių tinkluose: VLAN yra plačiai naudojami įmonių tinkluose, ypač didelėse organizacijose arba kelių skyrių aplinkoje. Tinklo saugumą ir prieigos kontrolę galima užtikrinti atskiriant skirtingus skyrius arba verslo sistemas per VLAN. Pavyzdžiui, finansų skyrius dažnai bus kitame VLAN nei mokslinių tyrimų ir plėtros skyrius, kad būtų išvengta neteisėtos prieigos.

○ Sumažinti transliavimo audrą: VLAN padeda apriboti transliavimo srautą. Paprastai transliavimo paketai paskirstomi visame tinkle, tačiau VLAN aplinkoje transliavimo srautas paskirstomas tik VLAN viduje, o tai efektyviai sumažina tinklo apkrovą, kurią sukelia transliavimo audra.

○ Mažas arba vidutinio dydžio vietinis tinklas: kai kurioms mažoms ir vidutinėms įmonėms VLAN suteikia paprastą ir efektyvų būdą sukurti logiškai izoliuotą tinklą, todėl tinklo valdymas tampa lankstesnis.

VXLAN (virtualus išplėstinis vietinis tinklas)

VXLAN (virtualus išplečiamas LAN) – tai nauja technologija, pasiūlyta siekiant išspręsti tradicinio VLAN apribojimus didelio masto duomenų centruose ir virtualizacijos aplinkoje. Ji naudoja inkapsuliavimo technologiją, kad perduotų 2 sluoksnio (L2) duomenų paketus per esamą 3 sluoksnio (L3) tinklą, taip įveikdama VLAN mastelio keitimo apribojimus.

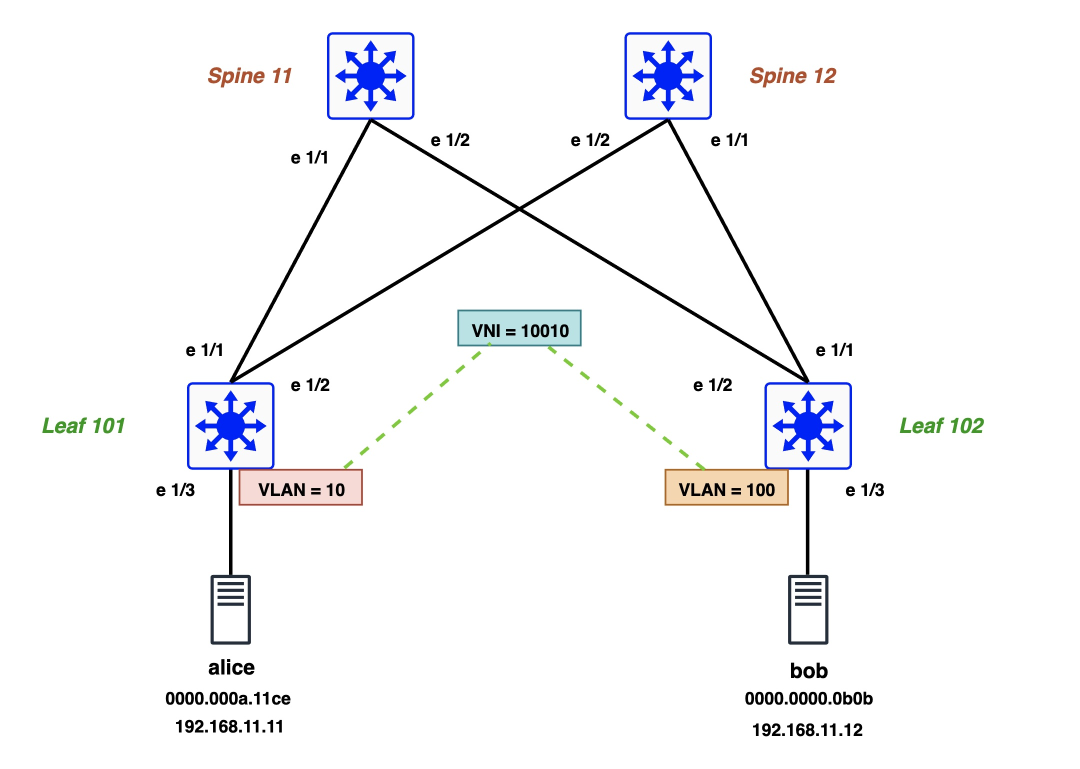

Naudodamas tuneliavimo technologiją ir kapsuliavimo mechanizmą, VXLAN „apvynioja“ originalius 2 sluoksnio duomenų paketus 3 sluoksnio IP duomenų paketais, kad duomenų paketus būtų galima perduoti esamame IP tinkle. VXLAN esmė slypi jo kapsuliavimo ir iškapsuliavimo mechanizme, t. y. tradicinis 2 lygio duomenų rėmelis yra kapsuliuojamas UDP protokolu ir perduodamas per IP tinklą.

Darbo eiga

○ VXLAN antraštės inkapsuliavimas: diegiant VXLAN, kiekvienas 2 lygio paketas bus inkapsuliuojamas kaip UDP paketas. VXLAN inkapsuliavimas apima: VXLAN tinklo identifikatorių (VNI), UDP antraštę, IP antraštę ir kitą informaciją.

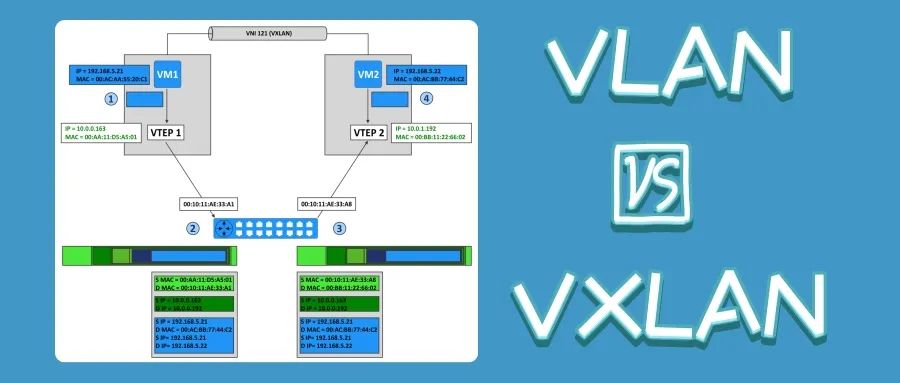

○ Tunelio terminalas (VTEP): VXLAN naudoja tuneliavimo technologiją, o paketai yra įkapsuliuojami ir iškapsuliuojami per porą VTEP įrenginių. VTEP, VXLAN tunelio galinis taškas, yra tiltas, jungiantis VLAN ir VXLAN. VTEP įkapsuliuoja gautus L2 paketus kaip VXLAN paketus ir siunčia juos į paskirties VTEP, kuris savo ruožtu iškapsuliuoja įkapsuliuotus paketus į pradinius L2 paketus.

○ VXLAN kapsuliavimo procesas: prijungus VXLAN antraštę prie pradinio duomenų paketo, duomenų paketas bus perduotas paskirties VTEP per IP tinklą. Paskirties VTEP dekapsuliuoja paketą ir persiunčia jį tinkamam imtuvui, remdamasis VNI informacija.

Privalumai

○ Keičiamas: VXLAN palaiko iki 16 milijonų virtualių tinklų (VNI) – daug daugiau nei VLAN 4096 identifikatoriai, todėl idealiai tinka didelio masto duomenų centrams ir debesijos aplinkoms.

○ Palaikymas keliuose duomenų centruose: VXLAN gali išplėsti virtualų tinklą tarp kelių duomenų centrų skirtingose geografinėse vietose, panaikindamas tradicinio VLAN apribojimus ir tinka šiuolaikinėms debesų kompiuterijos ir virtualizacijos aplinkoms.

○ Duomenų centro tinklo supaprastinimas: naudojant VXLAN, skirtingų gamintojų aparatinė įranga gali būti suderinama, palaikyti daugelio nuomininkų aplinkas ir supaprastinti didelių duomenų centrų tinklo projektavimą.

Apribojimai

○ Didelis sudėtingumas: VXLAN konfigūracija yra gana sudėtinga, apimanti tunelio kapsuliavimą, VTEP konfigūraciją ir kt., todėl reikia papildomos techninės įrangos palaikymo ir padidėja eksploatavimo bei priežiūros sudėtingumas.

○ Tinklo delsa: Dėl papildomo apdorojimo, reikalingo kapsuliavimo ir iškapsuliavimo procesui, VXLAN gali sukelti tam tikrą tinklo delsą, nors ši delsa paprastai būna nedidelė, tačiau vis tiek reikia į tai atkreipti dėmesį didelės našumo reikalaujančiose aplinkose.

VXLAN taikymo scenarijus

○ Duomenų centro tinklo virtualizavimas: VXLAN plačiai naudojamas dideliuose duomenų centruose. Duomenų centro serveriai paprastai naudoja virtualizacijos technologiją, VXLAN gali padėti sukurti virtualų tinklą tarp skirtingų fizinių serverių, išvengiant VLAN mastelio keitimo apribojimų.

○ Kelių nuomininkų debesijos aplinka: Viešajame arba privačiame debesyje VXLAN gali suteikti nepriklausomą virtualų tinklą kiekvienam nuomininkui ir identifikuoti kiekvieno nuomininko virtualų tinklą pagal VNI. Ši VXLAN funkcija puikiai tinka šiuolaikinei debesų kompiuterijai ir kelių nuomininkų aplinkai.

○ Tinklo mastelio keitimas duomenų centruose: VXLAN ypač tinka tais atvejais, kai virtualius tinklus reikia diegti keliuose duomenų centruose ar geografinėse vietovėse. Kadangi VXLAN kapsuliavimui naudoja IP tinklus, jis gali lengvai aprėpti skirtingus duomenų centrus ir geografines vietas, kad būtų pasiekta virtualaus tinklo plėtra pasauliniu mastu.

VLAN ir VxLAN

VLAN ir VXLAN yra tinklo virtualizacijos technologijos, tačiau jos tinka skirtingiems taikymo scenarijams. VLAN tinka mažo arba vidutinio masto tinklo aplinkai ir gali užtikrinti pagrindinę tinklo izoliaciją ir saugumą. Jo stiprybė slypi paprastume, lengvame konfigūravime ir plačiame palaikyme.

VXLAN yra technologija, sukurta patenkinti didelio masto tinklo plėtros poreikius šiuolaikiniuose duomenų centruose ir debesų kompiuterijos aplinkose. VXLAN stiprybė slypi jos gebėjime palaikyti milijonus virtualių tinklų, todėl ji tinka diegti virtualizuotus tinklus duomenų centruose. Ji įveikia VLAN mastelio keitimo apribojimus ir tinka sudėtingesniam tinklo dizainui.

Nors VXLAN pavadinimas atrodo kaip VLAN išplėtimo protokolas, iš tikrųjų VXLAN gerokai skyrėsi nuo VLAN savo gebėjimu kurti virtualius tunelius. Pagrindiniai jų skirtumai yra šie:

Funkcija | VLAN | VXLAN |

|---|---|---|

| Standartinis | IEEE 802.1Q | RFC 7348 (IETF) |

| Sluoksnis | 2 sluoksnis (duomenų ryšys) | 2 sluoksnis virš 3 sluoksnio (L2oL3) |

| Kapsuliavimas | 802.1Q Ethernet antraštė | MAC UDP adrese (įkapsuliuotas IP adrese) |

| ID dydis | 12 bitų (0–4095 VLAN) | 24 bitų (16,7 mln. VNI) |

| Mastelio keitimas | Ribotas (4094 tinkamų naudoti VLAN) | Labai keičiamo dydžio (palaiko kelių nuomininkų debesis) |

| Transliacijų tvarkymas | Tradicinis perpildymas (VLAN viduje) | Naudoja IP daugiaadresį perdavimą arba galinės stoties replikaciją |

| Viršutinės išlaidos | Žemas (4 baitų VLAN žymė) | Aukštas (~50 baitų: UDP + IP + VXLAN antraštės) |

| Eismo izoliacija | Taip (kiekvienam VLAN) | Taip (pagal VNI) |

| Tunelių kasimas | Be tunelių (plokštas L2) | Naudoja VTEP (VXLAN tunelio galinius taškus) |

| Naudojimo atvejai | Maži / vidutiniai LAN tinklai, įmonių tinklai | Debesijos duomenų centrai, SDN, VMware NSX, Cisco ACI |

| Spanning Tree (STP) priklausomybė | Taip (siekiant išvengti ciklų) | Ne (naudoja 3 lygio maršrutizavimą, išvengiama STP problemų) |

| Aparatinės įrangos palaikymas | Palaikoma visuose jungikliuose | Reikalingi VXLAN palaikantys komutatoriai / tinklo plokštės (arba programinės įrangos VTEP) |

| Mobilumo palaikymas | Ribotas (tame pačiame L2 domene) | Geriau (virtualios mašinos gali judėti tarp potinklių) |

Ką „Mylinking™“ tinklo paketų brokeris gali padaryti tinklo virtualiosios technologijos srityje?

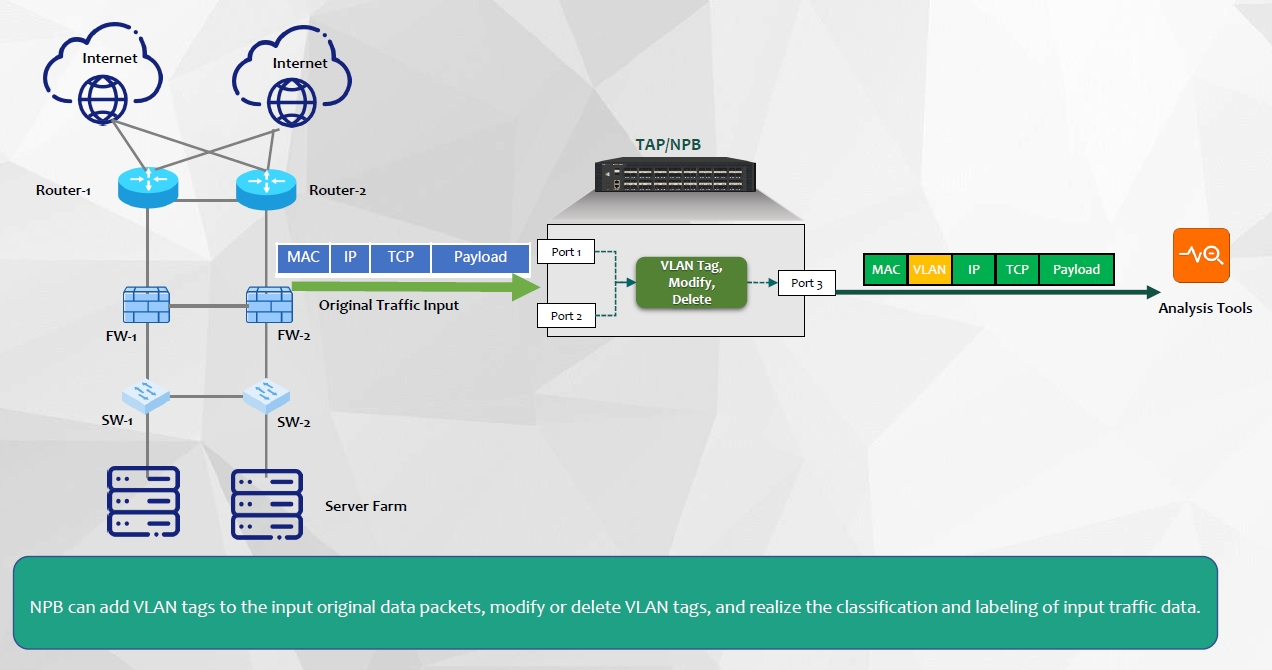

VLAN pažymėtas, VLAN nepažymėtas, VLAN pakeistas:

Palaikomas bet kurio rakto lauko atitikimas pirmuosiuose 128 paketo baituose. Vartotojas gali tinkinti poslinkio reikšmę, rakto lauko ilgį ir turinį bei nustatyti srauto išvesties politiką pagal vartotojo konfigūraciją.

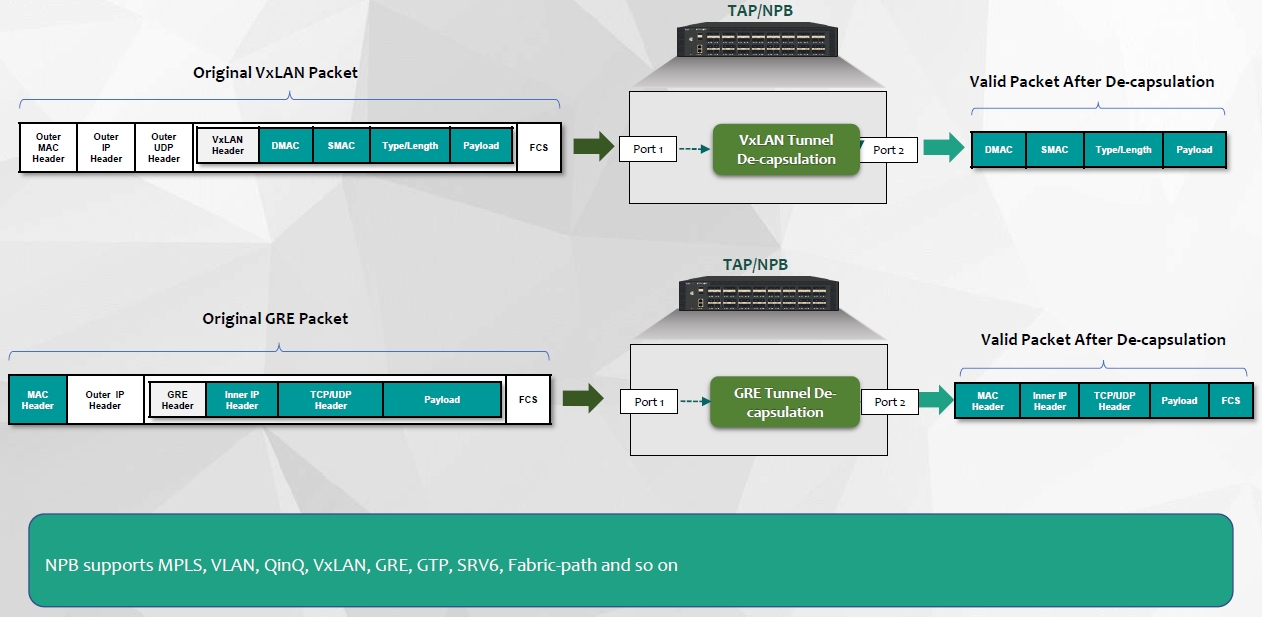

Tunelio hermetizavimo pašalinimas:

Palaikomos VxLAN, VLAN, GRE, GTP, MPLS, IPIP antraštės, pašalintos iš originalaus duomenų paketo ir persiųstos išvesties.

Tuneliavimo protokolo identifikavimas

Palaikomas automatinis įvairių tuneliavimo protokolų, tokių kaip GTP / GRE / PPTP / L2TP / PPPOE / IPIP, atpažinimas. Atsižvelgiant į vartotojo konfigūraciją, srauto išvesties strategija gali būti įgyvendinta pagal vidinį arba išorinį tunelio sluoksnį.

Daugiau informacijos apie susijusius dalykus galite rasti čiaTinklo paketų tarpininkas.

Įrašo laikas: 2025 m. birželio 25 d.